企業リリース Powered by PR TIMES

PR TIMESが提供するプレスリリースをそのまま掲載しています。内容に関する質問 は直接発表元にお問い合わせください。また、リリースの掲載については、PR TIMESまでお問い合わせください。

(2018/10/23)

カテゴリ:調査レポート

リリース発行企業:キヤノンITソリューションズ株式会社

~UEFIルートキットを攻撃に用いた初めての事例をESET社が報告~

キヤノンマーケティングジャパングループのキヤノンITソリューションズ株式会社(本社:東京都品川区、代表取締役社長:足立 正親、以下キヤノンITS)は、2018年9月のマルウェア検出状況に関するレポートを公開しました。

■2018年9月のマルウェア検出状況に関するレポートをウェブで公開

キヤノンITSのマルウェアラボでは、国内で利用されているウイルス対策ソフト「ESETセキュリティ ソフトウェア シリーズ」のマルウェア検出データをもとに、2018年9月のマルウェア検出状況を分析し、以下のウェブサイトにレポートを公開しました。

2018年9月のマルウェア検出状況に関するレポート

【 https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1809.html 】

■トピック

・9月の概況:Web上で動作するマルウェアの拡大がアドウェアを中心に継続

・マルウェアによりプライベートな情報を窃取したと騙る詐欺メール

・UEFIルートキットを用いた攻撃を初めて確認

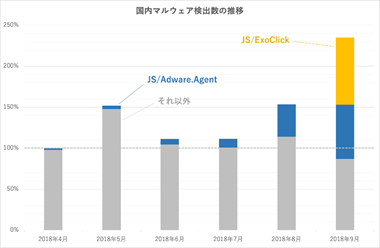

■9月の概況

9月に最も多く検出されたマルウェアは、8月下旬に新たに定義されたJS/ExoClickでした。JS/ExoClickはExoClick(*1)のアドネットワークを介して不快な広告、特にポルノに関連する広告を表示させる可能性のあるスクリプトです。JS/ExoClickはiframeやscriptタグを使用してWebページ内に埋め込まれており、Webブラウザーによってダウンロード・実行されます。

2番目に多く検出されたJS/Adware.AgentもWebブラウザー上で動作するアドウェアであり、8月以降検出が増加しています。

*1 バルセロナに拠点を置くオンライン広告会社

国内マルウェア検出数の推移(JS/ExoClick、JS/Adware.Agentおよびそれ以外を区別)

※ 2018年4月の全検出数を100%として比較

この傾向は、2018年8月マルウェアレポート(https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1808.html)でもお伝えしたWeb上で動作するマルウェアの拡大が、アドウェアを中心に継続していることを示しています。Web上で動作するマルウェアはWebブラウザーを搭載するあらゆるプラットフォームで稼働し、かつWebページ閲覧に伴い自動的に実行されます。そのため攻撃範囲や収益性の面で攻撃者にとってメリットが大きく、今後も拡大が続くと考えられます。

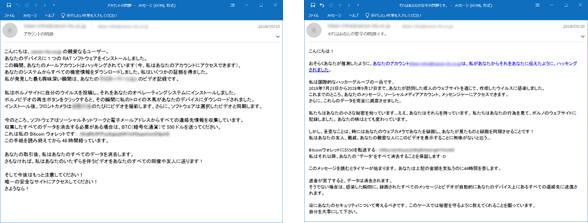

■マルウェアによりプライベートな情報を窃取したと騙る詐欺メール

9月は、「成人向けWebサイト閲覧中にマルウェアを利用して閲覧者の性的な動画を撮影した」と騙り、その削除の対価としてビットコインによる支払いを要求する、悪質なばらまき型詐欺メールを確認しました。

このような手口は「セクストーション(性的脅迫)」と呼ばれ、日本では2014年以降、IPAをはじめとする各機関から注意喚起(https://www.ipa.go.jp/security/txt/2014/12outline.html)が繰り返し行われています。

今回の手口には、典型的なセクストーションやばらまき型メールとは異なる2つの特徴があります。

(1)SNSやマルウェアを利用して特定少数を脅迫する典型的なセクストーションとは異なり、ばらまき型メールによって不特定多数に対して脅迫が行われている。

(2)悪意ある添付ファイルやWebサイトへのリンクがある典型的なばらまき型攻撃メールやフィッシングメールとは異なり、添付ファイルやリンクがない純粋な脅迫文となっている。

プライベートな情報の窃取を騙る詐欺メール

メールの件名は「アカウントの問題」「あなたの秘密の生活」「それはあなたの安全の問題です」などが確認されています。

マルウェアレポートでは、詐欺メール本文のパターンや、実際の脅迫に利用されたビットコインアドレスのトランザクション追跡について解説していますので、ご覧ください。

■UEFIルートキットを用いた攻撃を初めて確認

9月27日、ESET社はLojaxと呼ばれるUEFIルートキットに関する調査結果を公表しました。

ルートキットは、PCを遠隔操作するためのツールのことを指します。継続的な情報窃取などを目的として使用されます。

LojaxはSednit(別名:APT28, STRONTIUM, Sofacy, Fancy Bear)と呼ばれるサイバースパイ集団によって使用された可能性が高いと分析されています。

Sednitは2004年頃から活動するサイバースパイ集団で、これまで世界各国の企業や行政機関を標的としてきました。今回のLojaxは、中・東欧の政府機関を狙った攻撃に使用されたとみられています。

UEFIルートキットが攻撃に使われる可能性は以前から指摘されてきましたが、実際の攻撃においてUEFIルートキットの使用が確認されたのは初めてのことです。

UEFIルートキットは、UEFIファームウェアに感染します。UEFIファームウェアは、WindowsなどのOSと、PCのハードウェアとを橋渡しするためのプログラムです。少し前まではBIOSがその役割を担っていましたが、最近はUEFIファームウェアが主流となっています。

マルウェアレポートでは、UEFIルートキット感染や、感染を防ぐ方法について解説していますので、ご覧ください。

ご紹介したように、今月はプライベートな情報の窃取を騙る詐欺メールが確認されたほか、実際の攻撃に利用されたUEFIルートキットについての調査結果がESET社から発行されました。常に最新の脅威情報をキャッチアップし、対策を実施していくことが重要です。

■マルウェアやセキュリティに関する情報を「マルウェア情報局」で公開中

キヤノンITSでは、インターネットをより安全に活用するために、マルウェアや各種セキュリティに関する情報を提供しています。こちらも合わせてご覧ください。

マルウェア情報局

【 https://eset-info.canon-its.jp/malware_info/ 】

※ESETは、ESET, spol. s r.o.の商標です。Windowsは、米国Microsoft Corporationの米国、日本およびその他の国における登録商標または商標です。

**********************************

●報道関係者のお問い合わせ先:

キヤノンITソリューションズ株式会社

企画本部 事業推進部 コミュニケーション推進課

03-6701-3603(直通)

●一般の方のお問い合わせ先 :

キヤノンITソリューションズ株式会社

サポートセンター

050-3786-2528(直通)

**********************************

企業プレスリリース詳細へ

PRTIMESトップへ

※ ニュースリリースに記載された製品の価格、仕様、サービス内容などは発表日現在のものです。その後予告なしに変更されることがありますので、あらかじめご了承下さい。