企業リリース Powered by PR TIMES

PR TIMESが提供するプレスリリースをそのまま掲載しています。内容に関する質問 は直接発表元にお問い合わせください。また、リリースの掲載については、PR TIMESまでお問い合わせください。

(2018/10/12)

カテゴリ:調査レポート

リリース発行企業:EMCジャパン株式会社 RSA事業本部

RSAが観測したサイバー攻撃トレンド および「決済サービスの進化と犯罪の歴史」について解説

フィッシングという言葉が1996年に出現して以来、手口は進化し続けており、被害総額と被害者数は上昇の一途をたどっています。RSAは2003年よりオンライン犯罪対策サービス「RSA FraudAction」を提供しており(国内提供は2006年から)、トロイの木馬などマルウェア攻撃を検知し、フィッシングサイトを閉鎖しています。FraudActionの中核であるAFCC(Anti-Fraud Command Center:不正対策指令センター)では、200名以上のフロード・アナリストが24時間365日体制で数カ国語を駆使し、マルウェア解析、犯罪手口の解明に従事しています。

本ニュースレターは、AFCCが定期的に公開しているインテリジェンスレポートからフィッシングやオンライン犯罪情報、統計情報をまとめたものです。犯罪者による金銭などの経済的な利得を目的とした攻撃、消費者を標的とした攻撃に関するデータと、RSA(R) Fraud & Risk Intelligenceチームによる分析を掲載しています。多様な業種、規模の消費者にサービスを提供している企業が効果的なデジタルリスクマネジメントを実現するために役立つサイバー犯罪環境のスナップショットです。 (2018年第2四半期版 : 2018年10月12日発行)

◆特集をより詳しく解説したレポートは、https://japan.emc.com/collateral/fraud-report/afccnews-181011-j.pdf をご参照ください。

サイバー攻撃トレンド ~2018年第2四半期~

フィッシングやマルウェアは、過去10年の間に編み出されたオンライン犯罪戦術の中で(犯罪者に)最も多くの果実をもたらした戦術(手口)です。フィッシング攻撃は、金融サービスの利用者を狙ったオンライン犯罪手段として確立されただけでなく、「本物(ホンモノ)」につながるリンク、メッセージ、アカウント、個人、サイトを実に巧妙に模倣することで、私たちの警戒心(セキュリティ意識)を削り取ることにも成功しました。一方、今や世界にまん延した銀行顧客を狙うマルウェア=トロイの木馬からは、実に多種多様な亜種が生まれ、サイバー犯罪の自動化にもつながっています。これらの不正なプログラムは、私たちの目に付かないよう密やかに仕事をこなすため、検知された時には手遅れという事態もしばしば生じています。

RSAは、こうしたオンライン犯罪について、手法別の攻撃量や地域毎の発生状況を追跡・報告しています。

そうすることで、「サイバー犯罪をよりよく知り、犯罪行為と対応する」ための議論の活性化-という終わりなき取り組み-がより効果的なものになるよう、貢献したいと願っています。

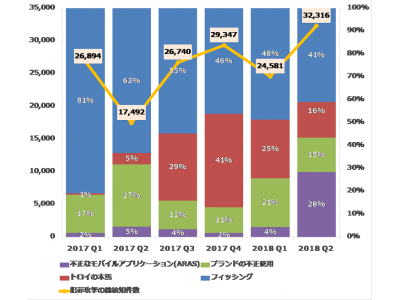

【攻撃のタイプ別発生状況】

主な不正の手口と攻撃の分布を知ることは、今後実行されそうな攻撃の最新トレンドを理解する手助けとなります。サイバー攻撃はタイプ毎に異なるレベルのリソース調達力や技術的競争優位性を要求します。そのため、こうした統計情報を経時的に観測、把握することは、犯罪者の攻撃方法の嗜好性を把握でき、ひいては攻撃に対するより効率的な対応にもつながります。

昨年第1四半期にサイバー攻撃の8割を占めたフィッシング攻撃は減少を続け、2018年第2四半期には、ほぼ4割まで比率を下げています。とはいえ、最古のオンライン犯罪手法の一つであるにもかかわらず、そして比率の低下にあっても、フィッシング攻撃は最も多く用いられる攻撃手法です。電子メールのように単純なローテク攻撃手法の組み合わせで、必要とされるリソースも少ないなど、技術的な参入障壁が低いことは、大きな理由の一つと考えられます。

一方、トロイの木馬による攻撃件数は、最低1%、最高41%と激しく増減を重ねており、第2四半期は16%に比率を下げています。昨年前半から比率が増え始めた背景には、サイバー地下市場でサービス型マルウェアキットが豊富に提供されるようになったことがあるとみています。

2018年第2四半期、最も爆発的に比率を高めたのは、不正なモバイルアプリケーションでした。観測された攻撃全体の28%は、前四半期比の7倍にもなります。比率以上に増えた件数は前四半期比9倍の9,185件に達しています。

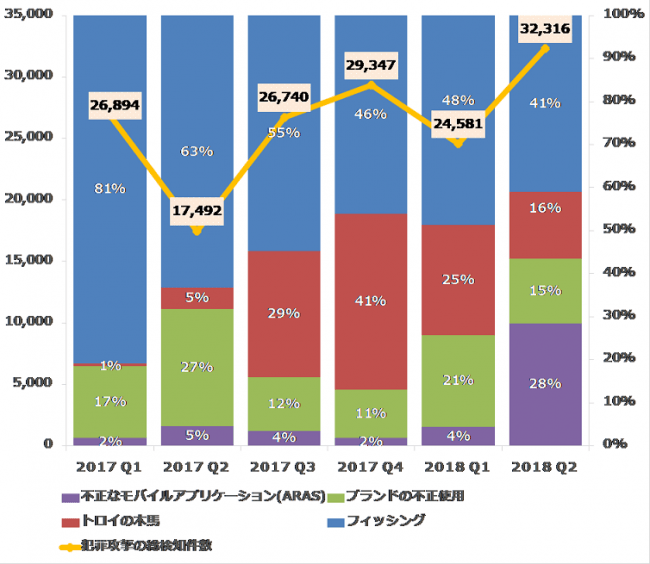

【フィッシング……攻撃対象となった国と攻撃がホストされた国】

フィッシング攻撃の対象となった国々

頻繁にインターネット犯罪の標的となっている国を、技術の普及水準や地政学的状況や関係性などの視点から見ると、多くは世界の先進国です。同時に、これらの国々は、犯罪者が高い優先順位を継続的に置いている攻撃目標となっています。犯罪者が高い優先順位を置く理由としては、自身がこれらの地域で多くの成功体験を持っている、などの理由が考えられます。継続的にこのリストを注視することで、フィッシング犯罪者がそれぞれの場所で得た成功、それに応じた重要な変化や意図などに気づけるようになります。

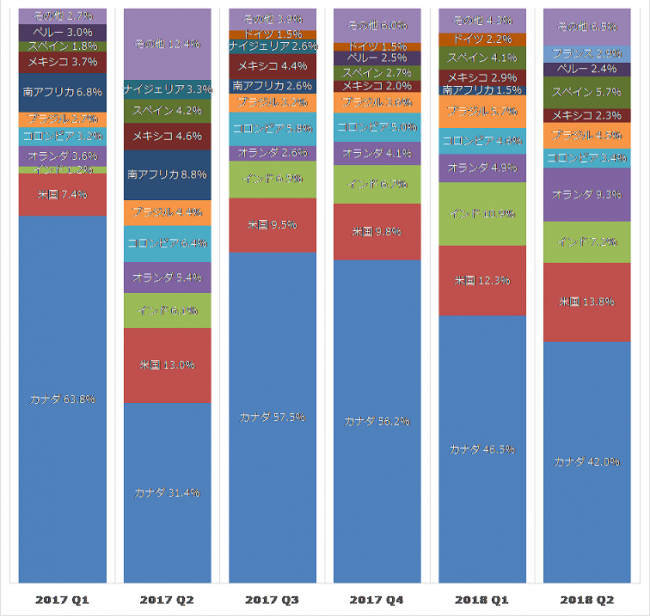

フィッシング攻撃がホストされた国々

フィッシング攻撃に関与したインターネット接続サービスが運用されていた、つまり、ホストされていた場所を地理的に観察すると、多くがフィッシング攻撃の標的にもなっていることがわかります。特筆すべき例外もあります。例えばロシア連邦や中国は、攻撃対象にはならずに、攻撃のホスト国としてリストに登場する方が圧倒的に多くなっています。このリストに掲載されるということが、国家として犯罪を推奨しているとか、支援しているということを必ずしも示しているわけではありません。しかし、重要な機関や法的枠組みに十分なサイバーセキュリティ意識が浸透していないのではないかという、先入観を与えかねないとはいえるでしょう。

消費者を狙った犯罪のトレンド ~2018年第2四半期~

サイバー犯罪の数値化は決して容易なことではありません。大量のデータセットを持っていても、そこから人の目を欺いて攻撃を隠匿しようとする犯罪的攻撃の意図を理解し、防犯に役立つ深い洞察まで持ち合わせている組織は、ほとんどありません。RSA Fraud & Risk Intelligenceチームは、消費者を狙った犯罪に関するデータを分析し、主要な組織にセキュリティとリスク管理の意思決定に関する情報を提供すると同時に、消費者を狙った金融関連のサイバー犯罪攻撃を認知、防止、削減することで、公益にも貢献しています。

ここで紹介する内容は、現在の消費者を取り巻く犯罪的環境の枠組みを包括的に捉え、金融とeコマースという二つの領域を横断的に注視して、オンライン犯罪にかかわる幅広い指標を追跡するもので、オンライン犯罪の傾向の特定を目指しています。

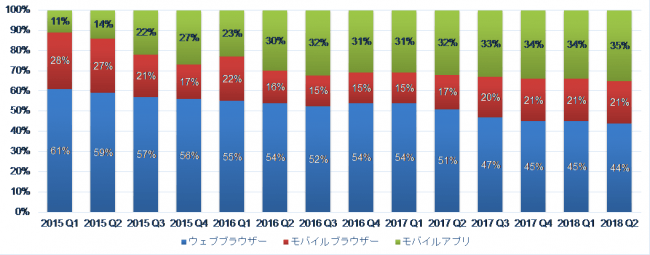

【チャネル別に見る犯罪的取引の発生状況】

取引方法

消費者が金融システムを利用する方法・手段は、消費者や一般社会の技術への適合状況を大きく反映しています。また、利用者の振る舞いにおける全体的な変化も示唆しています。このことを継続的に注視するために、RSAでは、ウェブブラウザー、モバイルブラウザー、モバイルアプリケーションという3つの手段を、テクノロジーの不正利用の状況を把握するためのベースラインとして選んでいます。

2018年第2四半期にRSAが観測したモバイルブラウザーとモバイルアプリケーションを使った取引は、前四半期比1ポイント増えて全体の55%を占めました。全体に占めるモバイルの比率*は一目してわかるとおり、徐々に増えてきていましたが、ここに来て落ち着きを見せ始めています。

(*モバイルブラウザーとモバイルアプリケーションを合わせた数字)

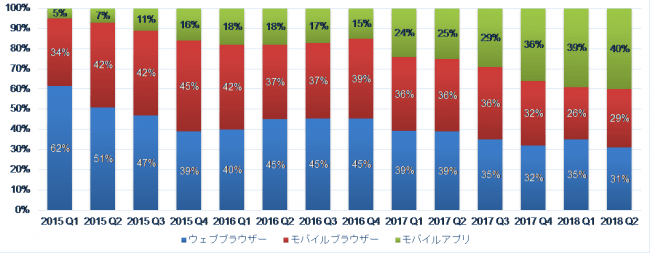

不正取引の方法

こちらは不正な取引に用いられたチャネルの比率を示すグラフです。サイバー犯罪者が金融システムの攻略に使うチャネルの選択も、それぞれのチャネルのセキュリティレベル、あるいは、攻撃者の手口、技術、流儀などの変遷を示唆しています。特に、ウェブブラウザー、モバイルアプリケーションやモバイルブラウザーを使った不正な取引の発生状況は、犯罪者がどのチャネルを使って攻撃するのが有効と考えているかを理解するための重要な指標だと、RSAは考えています。

全体としてモバイルの比率が高まってきていますが、第2四半期のトピックは、初めてモバイルアプリケーションを使った不正な取引の比率が、不正な取引全体の40%を占めたことです。これは調査を開始した2015年第1四半期の8倍にもなります。これに伴い、モバイルの比率*も過去最高となる全体の69%を占めるに至りました。

(*モバイルブラウザーとモバイルアプリケーションを合わせた数字)

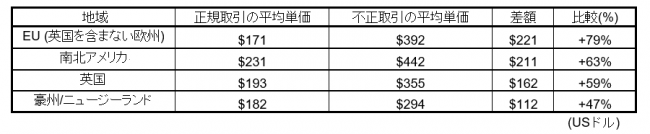

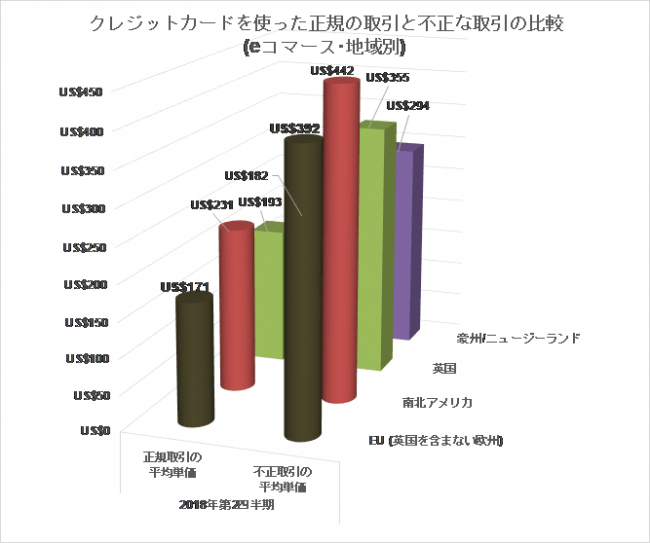

【クレジットカードを使った正規の取引と不正な取引の比較(eコマース・地域別)】

(出典: RSA Fraud & Risk Intelligence Service, 2018年4月~6月)

盗まれたクレジットカード情報は、転売・換金のしやすい高額な商品の購入に使われるため、不正な取引の1件あたりの平均値は、おおむね正規の取引よりも高額になる傾向があります。このことについて地域による違いはありませんが、地域間で比較することで、正規の取引と不正な取引の間の消費水準の違いから得られる洞察もあります。

第2四半期に確認された正規取引と不正取引の1件あたりの金額が最も大きく異なっていたのは、EU (英国を含まない欧州)で、不正な取引1件あたりの平均は、正規の取引より79%高い392 USドルでした。南北アメリカでは取引単価の違いは63%とEUに比べて小さいものの、不正取引の平均単価は442 USドルとEUを上回っています。いずれも前四半期と比べて、正規取引の平均単価と不正取引の平均単価の差は小さくなっています。

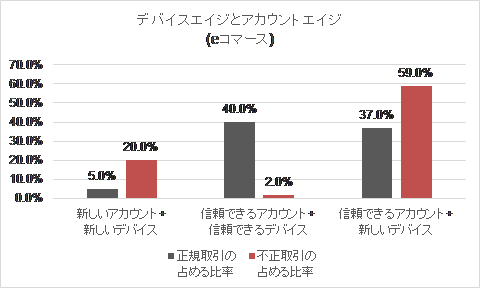

【デバイスエイジとアカウントエイジ】

(出典: RSA Fraud & Risk Intelligence Service, 2018年4月~6月)

分析

「デバイスエイジ」とは、デバイス(ノートPCやスマートフォンなど)が“本人によって利用された”と、RSA Fraud Platformが判断した期間の長さです。信頼できるデバイスは、デバイスエイジが30日以上のものです。逆に新しいデバイスとは、デバイスエイジが1日未満のものです。

同様に「アカウントエイジ」とは、そのアカウントが本人によって利用されたと、RSA Fraud Platformが判断した期間の長さです。信頼できるアカウントはアカウントエイジが90日以上のものです。逆に新しいアカウントとは、アカウントエイジが1日未満のものです。

ちなみに、ログインや取引時に正しいユーザーを排除してしまうと、顧客との間でトラブルが生じます。こうした“偽陽性”は最小化しなければなりませんので、正確なデバイス識別は大変重要なポイントとなります。

eコマース

第2四半期、eコマースにおける不正な取引の79.0%(59.0%+20.0%)が新規のデバイスでした。つまりそれまでユーザーが使ったことのないデバイスによって行われたものとなります。また、 本人が作成したことが確認されて一定の期間が経過しているアカウントを使って行われた不正な取引の59%が、新規デバイスを使って行われていました。つまり、この値は、犯罪者が複数の店舗に対して同一のアカウント情報を使って取引を企図するアカウント乗っ取りやクレデンシャルスタッフ*といった攻撃の発生状況に関する指標になるということです。

(*窃取したログイン情報の一覧を様々なサイトで自動的に入力してログインできるかどうか調べる攻撃)

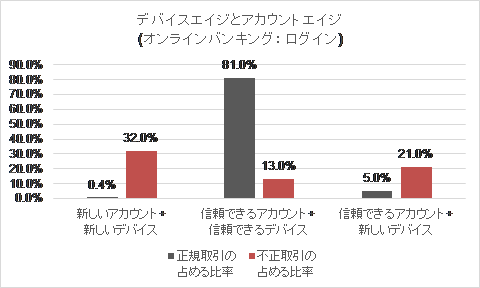

オンラインバンキング:ログイン

正規の取引の中で、新しいデバイスから新しいログイン情報を使って行われたケースはわずか0.4%だけであったのに対し、同じ組み合わせで行われた不正な取引は、第2四半期に観測された不正な取引全体の32%を占めています。このパターンは、犯罪者がログイン情報を活用して、現金化に必要なミュール*アカウントの作成を企図していると考えられます。

(*元来の意味は運び屋など。窃取した情報で不正購入した物品や不正送金の送り先のこと。犯罪者が正規の仕事を装って出した偽の採用情報に応募することで、知らぬ間に犯罪の片棒を担がされているケースも多い。この場合は、知らぬ間に不正に入手した金品を換金した現金や不正に引き出された預金の振り込み先口座の意。)

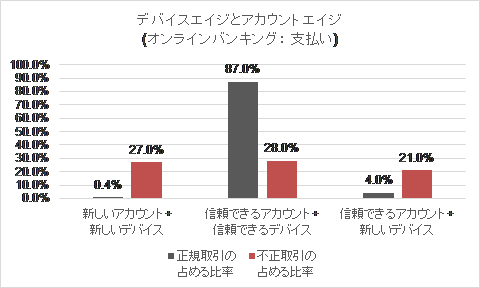

オンラインバンキング:支払い

ログインにおける不正と同様に、新しいアカウント、新しいデバイスの組み合わせは、正しい取引においては全体のわずか0.4%だったのに対し、不正な取引においては全体の22%を占めました。このことは、少なからぬ取引にマネーミュール的なものが潜んでいる可能性を示しているといえるでしょう。不正取引の中で最も比率が高かったのは、新しい端末から信頼できるログイン情報を使って行われたもので、銀行利用者を狙ったマルウェアに感染した端末から中間者攻撃型のアカウント乗っ取りが行われた結果である可能性が高いと考えられます。

【盗まれたクレジットカード情報とRSAが取り戻した情報】

(出典: RSA Fraud & Risk Intelligence Service, 2018年4月~6月)

分析

2018年第2四半期、RSAは510万枚近いクレジットカード情報を一定以上の根拠を持って信頼に足る地下市場のオンライン闇店舗で確認し、再発行手続きにつなげることで事態の回復に貢献しました。これは前四半期比約60%の増加にあたります。

多くのクレジットカード情報の闇店舗が同じデータベースを共有しているため、何度も同じカード情報の再発行手続きを促す恐れがあります。RSAでは監視対象を適切に管理することで、こうした事態を回避しています。従って、ここで紹介している値は、「のべ」の数字ではなく、ユニーク件数となっています。

特集:利便性を追求する決済サービスの進化と犯罪の歴史 ~「人を必要としない」Alexaの自動発注は安全か~

今日の暮らしはAI、機械学習、IoTなどに資金と関心と努力を注ぎ続けるグローバルな産業界と共にあり、明らかにテクノロジー主導へと大きく進みつつあります。これまでテクノロジーが変えてきた決済手段は、追随する犯罪をも生み出してきました。

「現金決済」の時代

現金決済の初期、担保以外に現金決済に代わる手立てはほとんどなく、本人確認は、債務者を追跡し続ける以外では重要視されませんでした。

「現金不在取引」の時代

小切手の出現により、約束に基づいた決済が制度化され、「現金が不要」な決済が誕生しました。しかし、小切手の振出人の信用、検証、セキュリティが一層必要となり、本人確認が重要となった最初の例になりました。犯罪者は名前を騙った詐欺の類を編み出したからです。

1950年1月には世界初のクレジットカードDiners’Clubカードが登場しました。丈夫で長持ちし、経費元帳や支出台帳と連動することで所有者の資金を証明します。世界大恐慌の時代では、特に企業の購買部門で重宝されました。

しかし、ひとたび盗まれると繰り返し不正利用されるので使用者の本人認証がよりいっそう重要になりました。当時の犯罪者は、通信販売に狙いを定めて盗んだクレジットカードを悪用しました。

「カード不在決済(Card-Not-Present:CNP)」の時代

20世紀の終わりにインターネットバンキングサービスの広まりと同時に、サイバー犯罪と呼ばれる領域が確立し魔手はオンライン決済に及びました。通販などの非対面決済では本人確認が最も重要な課題になりましたが、有効な対策の導入が遅れ、犯罪者はフィッシング攻撃やマルウェア感染などの手法を使って、次々と個人情報をいともたやすく手に入れていきました。

やがて顧客の利便性とスマートデバイスや新しい認証方法の急拡大に対応するため3D Secure 2.0の導入がカード発行者と店舗で進み「カードのない決済」犯罪は難しくなっています。Aide GroupによればCNPによる経済損失は、米国だけでも2018年1年間に44億ドル、その後の3年間で5割近く増え64億ドルに達すると見込まれています。

「人間不在の取引(Human-Not-Present)」の時代

新しい技術により取引が「人間不在」で行われる新しい時代が拓かれようとしています。Amazon Alexaのような仮想ホームアシスタントは、モバイルデバイス、PCや電気・水道などの計測機器などの住居内の他の機器と統合される前提で設計されており、こうした技術を使って繰り返し行われるやりとりは、将来において自動化されるかもしれません。

やがて利用者のオンラインバンクの口座などのデジタル資産に対するアクセスを必要とすることになるでしょう。

取引から人の存在を効率よく取り除こうとすれば、本人確認にかなりの活躍を期待しなければなりませんが、テクノロジーの進化も普及も未だ過渡期にある今、相当な重荷であると言わざるをえません。

とはいえ、自動化のもたらす自由と利便性を謳歌するためには、過去の教訓に学び、利便性と自由をきちんと実現しようと真剣に努め、潜在的なリスクを正確に分析し、リスクの緩和のためにできうる限りの手段を講じることが必要不可欠です。私たちは、あらゆる取引における本人認証の役割と有効性を理解し、投資し、改善し続けなければなりません。そして、ひとたび乖離が生じればそれを把握しなければなりません。「人間不在」への進化を受け入れるためには、そうした覚悟と備えが必要でしょう。

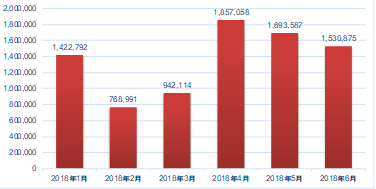

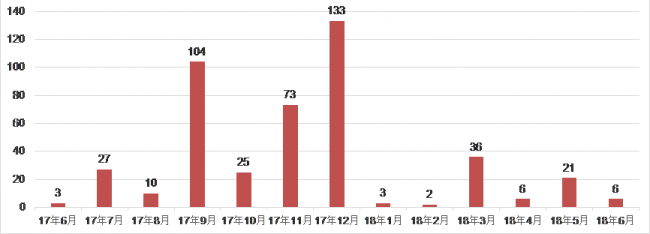

日本でホストされたフィッシングサイト

日本でホストされたフィッシングサイト数は、2018年に入って大きく減少しました。この第2四半期は前年同期比23%、およそ8割減となっています。

日本でホストされているフィッシングサイトの減少とは対照的に、フィッシング対策協議会に報告された国内のフィッシング攻撃件数は、2018年に入って一段と増加しています。昨年の累計9,812件も極めて高水準でしたが、今年は8月末の段階で14,080件と、昨年の累計をすでに4割以上、上回っています。個別の攻撃では、佐川急便を騙るフィッシングが大量発生した他、金融機関やAmazon、LINEを騙ったものも引き続き多くを占めています。

企業プレスリリース詳細へ

PRTIMESトップへ

※ ニュースリリースに記載された製品の価格、仕様、サービス内容などは発表日現在のものです。その後予告なしに変更されることがありますので、あらかじめご了承下さい。